Guard-FAQ

Dieser Artikel wurde für Beta-User aktualisiert. Die neue Version für Beta-User finden Sie weiter unten.

PGP-Backup

E-Mails, die von Ihren Kommunikationspartnern mit Ihrem öffentlichen Schlüssel verschlüsselt und dann unseren Servern übermittelt wurden, können nur mit dem passenden privaten Schlüssel und dem entsprechenden Passwort wieder in Klartext verwandelt werden. Dasselbe gilt, falls Sie das verschlüsselte Postfach aktiviert haben.

Das Team von mailbox.org hat keinen Ersatz- oder Zweitschlüssel. Ihre verschlüsselten E-Mails können wir sogar dann nicht dechiffrieren, wenn Sie Ihren privaten Schlüssel in Guard hinterlegt haben, da auch Guard durch ein Passwort geschützt ist. Wir verfügen über keinerlei Möglichkeit, den Klartext Ihrer E-Mails wiederherzustellen. Wenn wir das könnten, dann wäre Verschlüsselung sinnlos und für Sie auch kein Gewinn an Sicherheit.

Bitte bewahren Sie daher immer ein Backup Ihres privaten Schlüssels an einem sicheren Ort auf, beispielsweise in einer verschlüsselten Container-Datei! Für die zugehörigen Passwörter empfehlen wird ein Backup in einer verschlüsselten Passwortdatenbank wie KeePass oder KeePassX.

Öffentliche Schlüssel der Kommunikationspartner

In der Schlüsselverwaltung können Sie auch den Schlüsselbund mit den öffentlichen Schlüssel Ihrer Kommunikationspartner verwalten. Sie finden die Liste unter "Einstellungen | mailbox.org Guard-Sicherheit | Guard-PGP-Einstellungen | Liste der öffentlichen PGP-Schlüssel". Mit einem Klick auf das "+"-Symbol können Sie weitere öffentliche Schlüssel (z.B. als .pgp oder .asc-Datei) hochladen.

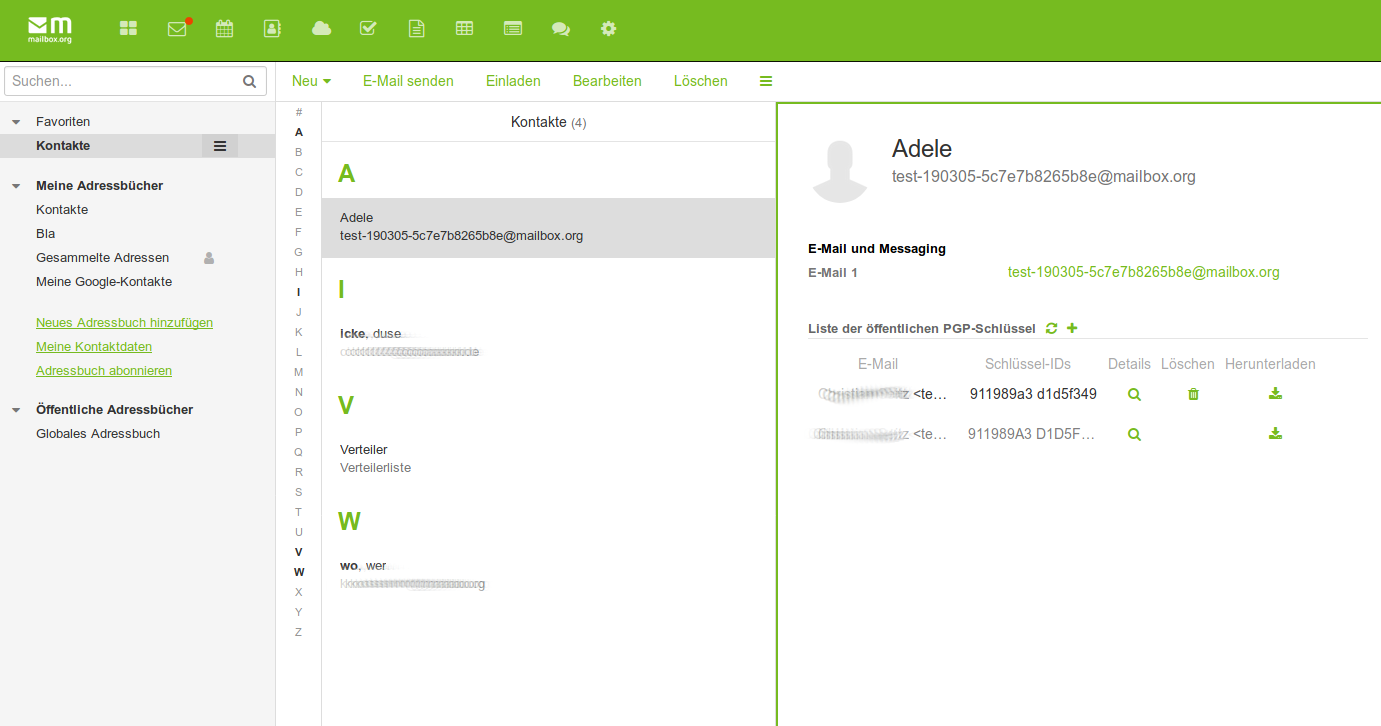

Weiterhin können Sie die Schlüssel Ihrer Kommunikationspartner im Adressbuch verwalten. Zu jedem Eintrag im Adressbuch können Sie die zugehörigen PGP-Schlüssel hochladen. Öffnen Sie dafür einen Kontakt in Ihrem Adressbuch im mailbox.org-Office. Um einen neuen PGP-Schlüssel zu diesem Kontakt hinzuzufügen, klicken Sie im rechten Fenster in der "Liste der öffentlichen PGP-Schlüssel" auf das "+"-Symbol und wählen anschließend die entsprechende Datei aus:

Abbildung 1: Übersicht der Kontaktkarte

Abbildung 1: Übersicht der Kontaktkarte

Das Hochladen von Schlüsseln - maximale Dateigröße

Hinweis: Sie können öffentliche Schlüssel mit einer Größe von maximal 65k hochladen. Das ist für die meisten Schlüssel ausreichend. Wenn der Schlüssel Fotos oder sehr viele Signaturen enthält und größer als 65k ist, dann kann es beim Upload der Schlüssel zu Fehlermeldungen kommen.

Um zu große Schlüssel zu verkleinern, können Sie diese in Ihre lokale Schlüsselverwaltung von "GnuPG" importieren und dann mit der Option "–export-options export-minimal" zum Hochladen exportieren:

gpg2 --armor --export-options export-minimal --export Ihre-Schlüssel-ID> > key4upload.asc

Wenn Sie keine lokale Installation von GnuPG besitzen oder verwenden wollen, dann müssen Sie Ihren jeweiligen Kommunikationspartner bitten, einen solchen, minimalen Schlüssel zur Verfügung zu stellen.

Einen alten Schlüssel löschen

Achtung: Wenn Sie bereits E-Mails oder Daten mit einem nun inaktiven, alten Schlüssel verschlüsselt haben, dann können Sie diese nicht mehr entschlüsseln, sobald Sie diesen Schlüssel gelöscht haben! Dieses betrifft auch Ihre ggf. vorhandene Posteingangsverschlüsselung.

Inaktive Schlüssel können Sie durch einen Klick auf das Mülleimer-Symbol löschen. Falls es sich dabei auch um einen privaten Schlüssel handelt, wird das Guard-Passwort abgefragt.

Welche PGP-Standards unterstützt Guard ?

Die E-Mail Verschlüsselung, die auch der mailbox.org-Guard verwendet, ist 100% kompatibel mit dem (Open)PGP-Standard.

Es können PGP/MIME und PGP/Inline verschlüsselte E-Mails im Webclient von mailbox.org versendet, empfangen, signiert und verifiziert werden. So können Sie problemlos mit Nutzern anderer PGP-kompatibler Mailclients oder Plug-ins verschlüsselt über E-Mail kommunizieren.

Wenn Sie den mailbox.org-Guard erstmalig starten wird ein RSA 2048 bit Schlüsselpaar angelegt. Dieses wird Stand Dezember 2020 als ausreichend sicher angesehen.

Wer ein besonders hohes Schutzniveau hat, kann auch ein ECC Curve25519 PGP Schlüsselpaar manuell erstellen.

Manuelle Erstellung eines Curve25519-Schlüssels mit GnuPG (Linux)

Wenn Sie ein besonders hohes Sicherheitsniveau wünschen, können Sie ein eigenes ECC Curve25519 PGP-Schlüsselpaar manuell mit GnuPG erstellen.

Voraussetzungen

- Installiertes

gpg2(GnuPG)

Schritt-für-Schritt-Anleitung

-

Öffnen Sie ein Terminal und geben Sie folgenden Befehl ein:

gpg2 --expert --full-gen-key -

Please select what kind of key you want: ... ECC and ECC ...

-

Please select which elliptic curve you want: Curve 25519 ...

Das erstellte Schlüsselpaar lässt sich dann in den mailbox.org-Guard importieren.

Wie der private Schlüssel geschützt wird

Wenn Sie einen PGP-Schlüssel (1) hochladen oder über den Guard erzeugen, dann wird dieser Schlüssel mit einem, nur Ihnen bekannten Passwort verschlüsselt. Dieses Passwort ist nirgendwo auf unseren Systemen gespeichert und muss vom Ihnen separat eingegeben werden, wenn Entschlüsselung (z.B. zum Lesen einer verschlüsselten E-Mail oder zum Bearbeiten einer verschlüsselten Textdatei) notwendig wird. Solange Sie das Guard-Passwort nicht eingeben, liegen die Schlüsseldateien auf dem Server also verschlüsselt - und somit unzugänglich (auch für uns).

Die sichere Verwendung Ihres Schlüssels

Wenn Sie sich einloggen, wird Ihr Schlüssel (1) für genau eine Aktion entschlüsselt: um mit einem jedes Mal neu erzeugten, zufälligen Schlüssel (2) für diesen Login verschlüsselt und vorübergehend bei mailbox.org gespeichert zu werden. Das temporäre Passwort wird in Ihrem Browser zwischengespeichert, der temporär verschlüsselte PGP-Schlüssel (2) auf unserem mailbox.org-Server. Weder Ihre jeweiligen Passwörter noch Ihr PGP-Schlüssel (1) werden damit dauerhaft auf Festplatte oder im Programmspeicher unserer Server unverschlüsselt abgelegt.

Jede Seite hat nur „halbes“ Wissen über die Informationen, die notwendig sind, um auf den PGP-Schlüssel (1) - und damit Ihre verschlüsselten Daten - zuzugreifen. Auch wenn ein Dritter auf eine der beiden Informationen Zugriff erlangen könnte, könnte er damit nicht Ihre sensiblen Daten kompromittieren.

Sobald Sie sich ausloggen, wird die temporäre, verschlüsselte Kopie des Schlüssels (2) gelöscht. Selbst wenn jemand nachträglich das temporäre Passwort aus Ihrer Login-Sitzung ausliest, ist dieses mit Ihrem Ausloggen bereits unbrauchbar geworden.

Angriffsszenarien

Wenn ein Angreifer während der Übertragung an den Browser des Nutzers den temporären Schlüssel (2) abfangen würde, hätte er damit keine Möglichkeit, an den weiterhin nur auf dem Server gespeicherten, echten PGP-Schlüssel (1) zu gelangen. Ein Login des Angreifers würde eine neue, unabhängige Sitzung starten, in der das erbeutete, temporäre Passwort wertlos wäre.

Ein Angreifer hingegen, der (direkten oder entfernten) Zugriff auf Ihr Gerät hat und so bereits lokale Kontrolle über Ihren Webbrowser besitzt, könnte vom Browser die aktuelle Sitzung Ihres mailbox.org-Logins übernehmen und so auch grundsätzlich in Besitz des temporären Schlüssels (2) gelangen - wobei dieser nur kurzzeitig, während Ihres aktuell laufenden Logins Gültigkeit hat und damit nicht dauerhaft vom Angreifer verwendbar wäre.

Allerdings hätte der Angreifer zu diesem Zeitpunkt bereits lokalen Zugriff auf Ihr Gerät und Ihren Browser und damit auch Zugriff auf Ihre E-Mails und alle dort aktuell verarbeiteten Daten - unabhängig davon, ob diese durch eine lokale PGP-Installation auf Ihrem PC oder durch unseren Guard serverseitig ver- bzw. entschlüsselt werden.

Es stellt sich also die Frage der Sicherheit (des elektronischen Gerätes) eines jeden Anwenders. Die Verwendung des mailbox.org-Guard eröffnet keine Sicherheitslücken oder Angriffsmöglichkeiten, die nicht bereits durch die Hardware, das Betriebssystem und installierte Drittanbieter-Software gegeben sind. Im Gegenteil: man könnte sogar sagen, dass bei der Verwendung des Guards der Angreifer immerhin nicht sofort an die PGP-Schlüssel des Anwenders gelangen kann, da diese auf den mailbox.org-Servern liegen.

Aktualisierter Beta Artikel

Die folgenden Abschnitte dieses Artikels wurden an die aktuelle Beta-Version angepasst. Bitte beachten Sie, dass sich Struktur und Benennung einzelner Menüs oder Funktionen von der bisherigen Version unterscheiden können.

Änderungen Guard-FAQ

Bei der Einrichtung vom mailbox.org Guard, gibt es zwischen der alten und neuen mailbox.org Suite wenig grundlegende Änderungen. Die technische Umsetzung erfolgt weiterhin in mehreren Schritten:

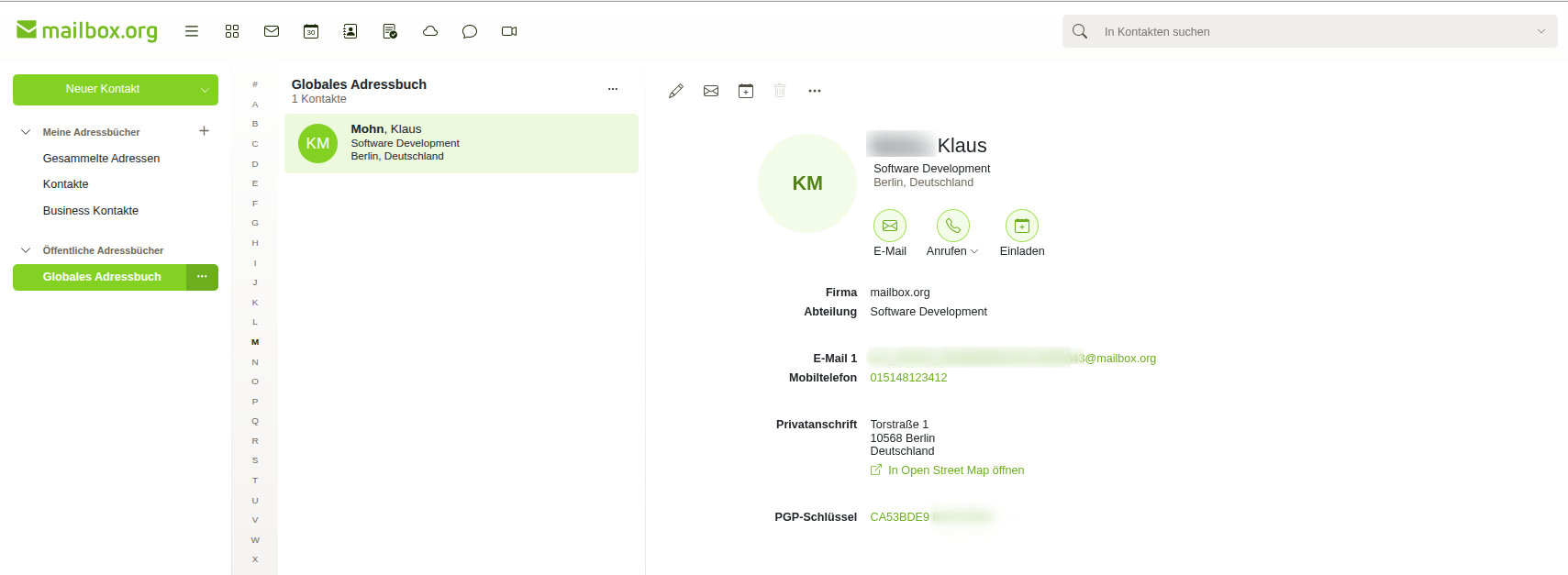

Übersicht öffentliche Schlüssel der Kommunikationspartner

- Öffnen Sie den Bereich Adressbuch über die Schnellstartleiste

- Klicken Sie auf einen hinterlegten Kontakt.

- Öffnen Sie die Kontaktkarte der gewünschten Person und navigieren Sie zum Abschnitt PGP-Schlüssel, um die hinterlegten Schlüssel des Kommunikationspartners einzusehen.

Unterschiede mailbox.org Suite nach dem Update

- Die Benutzeroberfläche in der neuen mailbox.org Suite ist modernisiert und optisch überarbeitet.

- Es gibt minimale Pfadänderungen im Zusammenhang eines alternativen Absenders

Pfad: mailbox.org Suite Startseite | Adressbuch Icon | Globales Adressbuch | Kontaktkarte