DKIM-Einträge über TXT-Felder im DNS setzen

Alte Vorgehensweise

Diese Anleitung ist veraltet, mailbox.org hat 2021 seine Empfehlung für den DKIM-Eintrag geändert – Wir empfehlen heute, DKIM via CNAME-DNS-Records zu nutzen – die Umstellung von TXT-Feldern zu den CNAME-Einträgen ist jederzeit und verlustfrei möglich.

Bitte folgen Sie der Anleitung im Artikel SPF, DKIM und DMARC: Spam-Reputation verbessern und Bounces vermeiden.

Bis 2019 hat mailbox.org DKIM-Schlüssel von unseren Kunden entgegengenommen und für diese selbstgenerierte Schlüssel hinterlegt. Ab 2019 haben wir auf generische Schlüssel umgestellt. Schlüssel, die vor 2019 nach der beschriebenen Methode angelegt wurden, sollten Sie durch uns entfernen lassen und auf die neue Methode via CNAME wechseln – Sie können dazu jederzeit ein Ticket bei uns öffnen (unter https://support.mailbox.org).

Die im Folgenden beschriebene Methode wird auch weiterhin funktionieren, sie hat allerdings einen gravierenden Nachteil: Falls wir etwas an unseren Schlüsseln ändern müssen, werden alle TXT-Einträge, die auf die alten Keys verweisen, ungültig. Kunden und Admins mit TXT-Einträgen für DKIM müssten selbst aktiv werden, um zu verhindern, dass ihre Mails höhere Spam-Bewertungen bekommen. Wer allerdings unsere DKIM-Schlüssel per CNAME-Eintrag festlegt, braucht auch dann nicht aktiv zu werden, weil die DKIM-Signatur durch den CNAME-Verweis korrekt und aktuell bleibt. Auch Begrenzungen bei manchen Hostern, die die maximale Länge des DKIM-Schlüssels beschränken, lassen sich so umgehen. Und nicht zuletzt ist die Eingabe solch langer Zeichenketten deutlich fehleranfälliger als die Methode über DKIM-CNAME-Einträge.

DKIM-Einträge in TXT-Feldern

Um DKIM für Ihre bei uns eingebundene Domain über einen TXT-Eintrag zu aktivieren, müssen Sie die beiden der unten aufgeführten generischen Schlüssel bei Ihrem Provider hinterlegen. Die Daten des ersten Schlüssels lauten dazu:

vDKIM1; krsa; pMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA2K4PavXoNY8eGK2u61LIQlOHS8f5sWsCK5b+HMOfo0M+aNHwfqlVdzi/IwmYnuDKuXYuCllrgnxZ4fG4yVaux58v9grVsFHdzdjPlAQfp5rkiETYpCMZwgsmdseJ4CoZaosPHLjPumFE/Ua2WAQQljnunsM9TONM9L6KxrO9t5IISD1XtJb0bq1lVI/e72k3mnPd/q77qzhTDmwN4TSNJZN8sxzUJx9HNSMRRoEIHSDLTIJUK+Up8IeCx0B7CiOzG5w/cHyZ3AM5V8lkqBaTDK46AwTkTVGJf59QxUZArG3FEH5vy9HzDmy0tGG+053/x4RqkhqMg5/ClDm+lpZqWwIDAQAB

Außerdem bietet mailbox.org einen zweiten Schlüssel als Backup an, den sie ebenfalls eintragen sollten.

vDKIM1; krsa; pMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAqxEKIg2c48ecfmy/+rj35sBOhdfIYGNDCMeHy0b36DX6MNtS7zA/VDR2q5ubtHzraL5uUGas8kb/33wtrWFYxierLRXy12qj8ItdYCRugu9tXTByEED05WdBtRzJmrb8YBMfeK0E0K3wwoWfhIk/wzKbjMkbqYBOTYLlIcVGQWzOfN7/n3n+VChfu6sGFK3k2qrJNnw22iFy4C8Ks7j77+tCpm0PoUwA2hOdLrRw3ldx2E9PH0GVwIMJRgekY6cS7DrbHrj/AeGlwfwwCSi9T23mYvc79nVrh2+82ZqmkpZSTD2qq+ukOkyjdRuUPck6e2b+x141Nzd81dIZVfOEiwIDAQAB

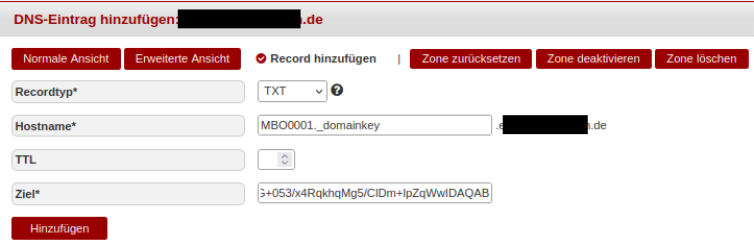

Diese kryptographische Zeichenkette landet dabei direkt in einem Eingabefeld im DNS bei Ihrem Provider. Gehen Sie dazu folgendermaßen vor:

- Legen Sie im DNS bei Ihrem Provider einen "TXT" Eintrag an.

- Fügen Sie ins Feld "Host", "Name" oder "Hostname" die Zeichenkette "

MBO0001._domainkey"ein (MBO0002._domainkeybeim Backup-Schlüssel). Beachten Sie dabei die unterschiedlichen Schreibweisen (siehe Infokasten oben). - Fügen Sie die Daten aus dem Codeblock oben als "Wert", "Ziel" oder "Destination" ein.

- Wiederholen Sie diese Schritte für den zweiten Key (mit

MBO0002._domainkeyals "Host", "Name" oder "Hostname" und den Daten aus dem zweiten Codeblock oben)

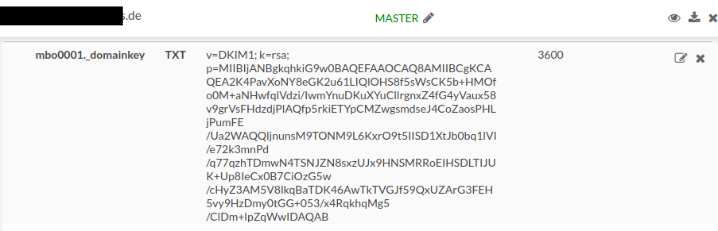

Auch bei DKIM unterscheiden sich die DNS-Eingabemasken von Provider zu Provider. Die folgenden Abbildungen zeigen die korrekten Einträge für Hetzner (Abbildung 1), Netcup (Abbildung 2) und Inwx (Abbildung 3).

Abbildung 1: Bei Hetzner landet der DKIM-Key im Feld "Ziel*", ...

Abbildung 2: ... während Netcup ihn im Feld "Destination" erwartet...

Abbildung 3: ... und Inwx die Eingabemaske wie eine Tabelle strukturiert.

Einträge für den eigenen Bind-DNS-Server

Administratoren mit einem eigenen Bind-DNS-Server – der am meisten verbreitete DNS-Server-Software – können den folgenden Codeblock direkt in die Konfigurationsdateien übernehmen:

MBO0001._domainkey IN TXT ( "vDKIM1; krsa; " "pMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA2K4PavXoNY8eGK2u61" "LIQlOHS8f5sWsCK5b+HMOfo0M+aNHwfqlVdzi/IwmYnuDKuXYuCllrgnxZ4fG4yV" "aux58v9grVsFHdzdjPlAQfp5rkiETYpCMZwgsmdseJ4CoZaosPHLjPumFE/Ua2WA" "QQljnunsM9TONM9L6KxrO9t5IISD1XtJb0bq1lVI/e72k3mnPd/q77qzhTDmwN4T" "SNJZN8sxzUJx9HNSMRRoEIHSDLTIJUK+Up8IeCx0B7CiOzG5w/cHyZ3AM5V8lkqB" "aTDK46AwTkTVGJf59QxUZArG3FEH5vy9HzDmy0tGG+053/x4RqkhqMg5/ClDm+lp" "ZqWwIDAQAB" )

Vergessen Sie nicht, auch den zweiten Schlüssel MBO0002._domainkey einzutragen:

MBO0002._domainkey IN TXT ( "vDKIM1; krsa; " "pMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAqxEKIg2c48ecfmy/+r" "j35sBOhdfIYGNDCMeHy0b36DX6MNtS7zA/VDR2q5ubtHzraL5uUGas8kb/33wtrW" "FYxierLRXy12qj8ItdYCRugu9tXTByEED05WdBtRzJmrb8YBMfeK0E0K3wwoWfhI" "k/wzKbjMkbqYBOTYLlIcVGQWzOfN7/n3n+VChfu6sGFK3k2qrJNnw22iFy4C8Ks7" "j77+tCpm0PoUwA2hOdLrRw3ldx2E9PH0GVwIMJRgekY6cS7DrbHrj/AeGlwfwwCS" "i9T23mYvc79nVrh2+82ZqmkpZSTD2qq+ukOkyjdRuUPck6e2b+x141Nzd81dIZVf" "OEiwIDAQAB" )